LDAP 認証モジュール

LDAP 認証モジュールを使用すると、ユーザーはディレクトリサービスに格納されている資格情報を使用して YouTrack にログインできます。この認証モジュールは、LDAP 用に事前構成されています。標準の LDAP スキームまたは LDAPS over SSL を使用するようにモジュールを構成できます。

LDAP 認証モジュールは、ディレクトリサービスからすべてのユーザーアカウントをインポートするわけではありません。YouTrack は、未登録のユーザーが最初に YouTrack にログインしたときにのみユーザーアカウントを作成します。

LDAP 認証が有効な場合、YouTrack はログイン試行ごとにディレクトリサービスをチェックします。ディレクトリサービスから削除されたユーザーは、YouTrack にログインできません。

前提条件

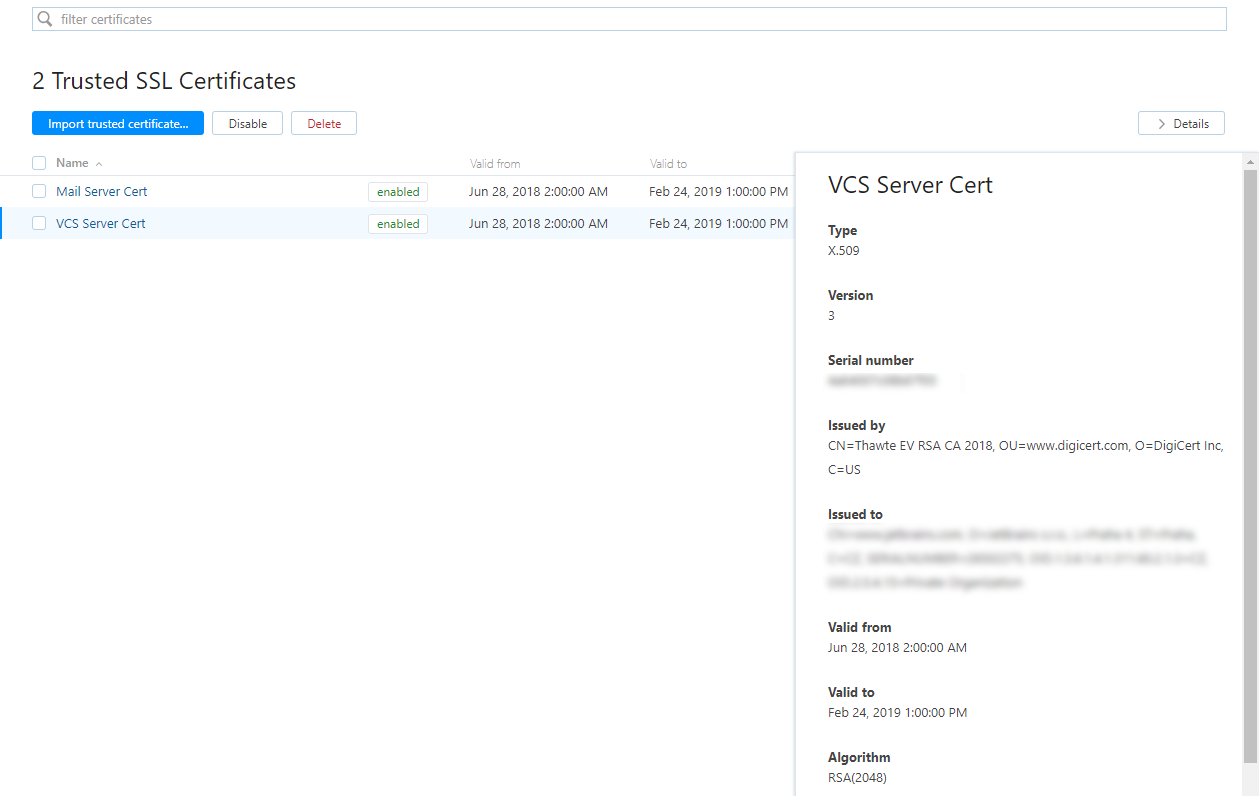

SSL を介してディレクトリサービスに接続する場合は、認証モジュールを有効にする前に、LDAPS サーバーの信頼できる SSL 証明書をインポートします。SSL 証明書とルート CA 証明書の間に中間証明書がある場合、完全な証明書チェーンを含むファイルをアップロードする必要があります。

信頼できる SSL 証明書をインポートするオプションは、LDAP 認証モジュールの設定ではサポートされていません。代わりに、SSL 証明書ページにアクセスしてそこにインポートする必要があります。詳細については、SSL 証明書を参照してください。

LDAP 認証を有効にする

ディレクトリサービスに保存されているユーザーが YouTrack にログインできるようにするには、LDAP 認証モジュールを有効にします。

LDAP 認証を有効にするには:

管理メニューから、を選択します。

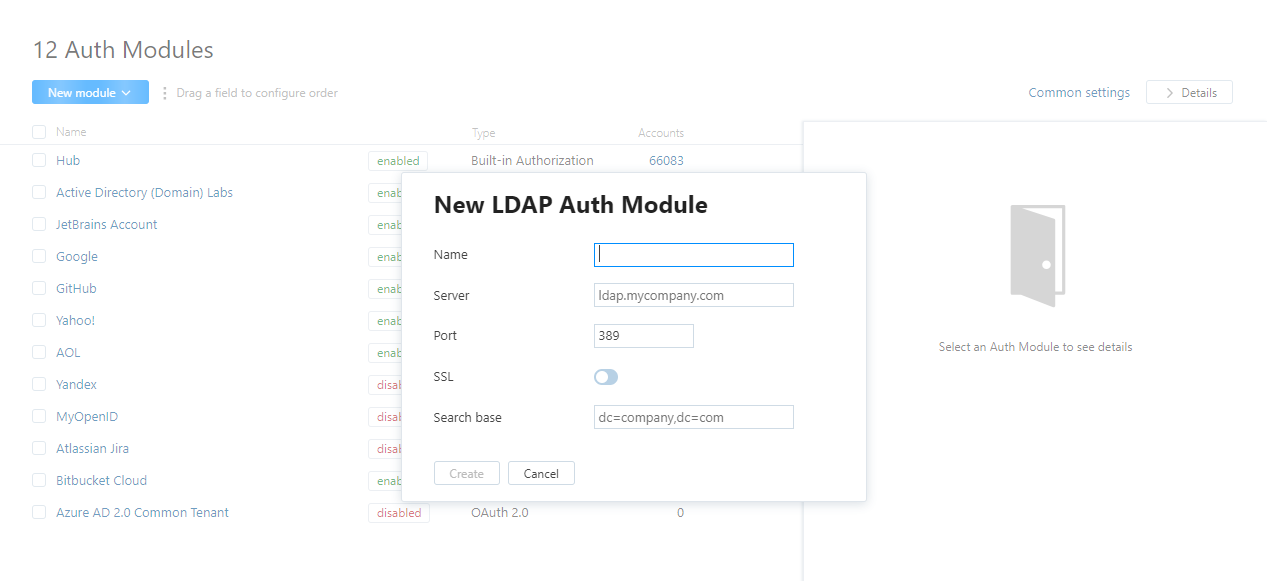

新規モジュールドロップダウンリストから LDAP を選択します。

新規モジュールダイアログで、以下の設定に値を入力します。

設定

説明

名前

認証モジュールの名前を入力してください。

サーバー

ディレクトリサービスのサーバーアドレスを入力します。SSL を介した接続の場合、アドレスのプロトコル部分を

ldapsに変更します。ポート

ディレクトリサービスとの通信に使用されるポートの番号を入力します。

標準 LDAP のデフォルトポートは

389です。LDAPS のデフォルトポートは

636です。

SSL

SSL を介してディレクトリサービスに接続するには、このオプションを選択します。安全な接続を確立する前に、LDAPS サーバーの信頼できる SSL 証明書をインポートする必要があります。手順については、SSL 証明書を参照してください。

検索ベース

ユーザーアカウントが保存されている最上位の LDAP DN を定義するドメインコンポーネントを入力します。例: 会社がドメイン

mycompany.comを使用している場合、最上位の LDAP DNdc=mycompany,dc=comを入力します。このフィールドに入力した値は LDAP URL に追加され、安全でない文字を含めることはできません。

組織単位を使用してユーザーを管理する場合は、組織ごとに個別の認証モジュールを作成します。検索ベースに組織単位を含めて、各モジュールに一意の LDAP URL を作成します。LDAP 認証モジュールは、LDAP ツリーでの再帰検索をサポートしていません。

作成ボタンをクリックしてください。

LDAP 認証モジュールが有効になっています。

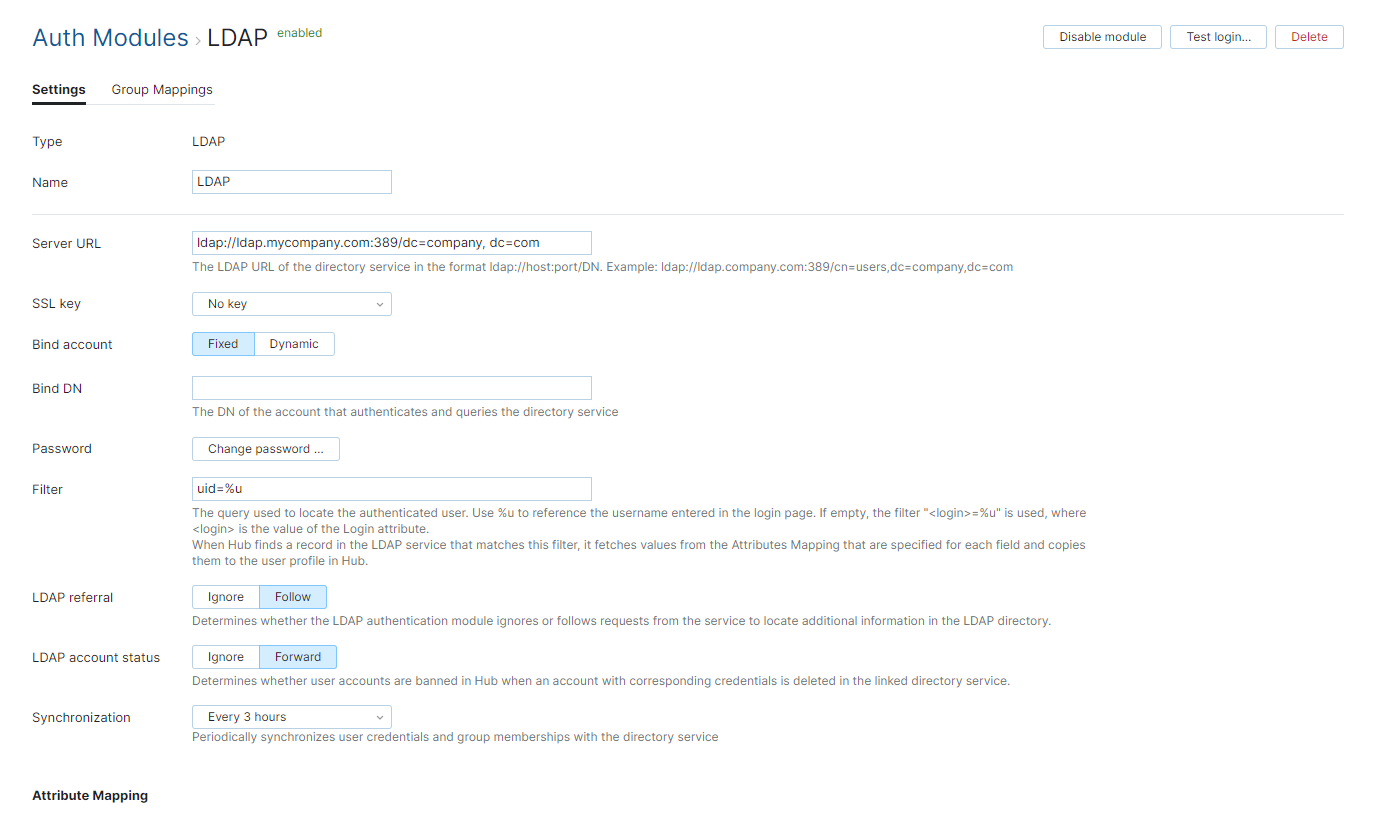

Auth モジュールページには、LDAP 認証モジュールの設定が表示されます。モジュールは、モジュールの追加ダイアログで指定した情報に基づいた標準設定で事前構成されています。このページの設定に関する追加情報については、設定を参照してください。

ディレクトリサービスへの接続をテストする

LDAP 認証モジュールがディレクトリサービスに接続されていることを確認するには、接続をテストします。

接続をテストするには

ログインをテストするボタンをクリックしてください。

認証をテストするダイアログで、ディレクトリサービスに保存されているユーザーの資格情報を入力します。

ユーザー名フィールドに

domainusernameと入力します。パスワードフィールドに

passwordと入力します。

ログインをテストするボタンをクリックしてください。

YouTrack は、ディレクトリサービスで指定されたユーザーアカウントを検索します。ユーザーが見つかった場合、成功通知が表示されます。エラーが発生した場合は、ユーザー資格情報とサーバー URL を確認してください。

設定

次の設定を使用して、YouTrack がディレクトリサービスに接続する方法を構成します。

フィールド | 説明 | ||||||

|---|---|---|---|---|---|---|---|

タイプ | YouTrack でサードパーティ認証が有効になっているディレクトリサービスのタイプを表示します。 | ||||||

名前 | 認証モジュールの名前を格納します。この設定を使用して、このモジュールを Auth モジュールリスト内の他の認証モジュールと区別します。 | ||||||

認証 | モジュールの現在のステータスを表示します。このステータスは、モジュールが現在有効か無効かを示します。 | ||||||

サーバー URL | YouTrack のログイン要求の認証に使用されるディレクトリサービスの LDAP URL を格納します。 LDAP URL は | ||||||

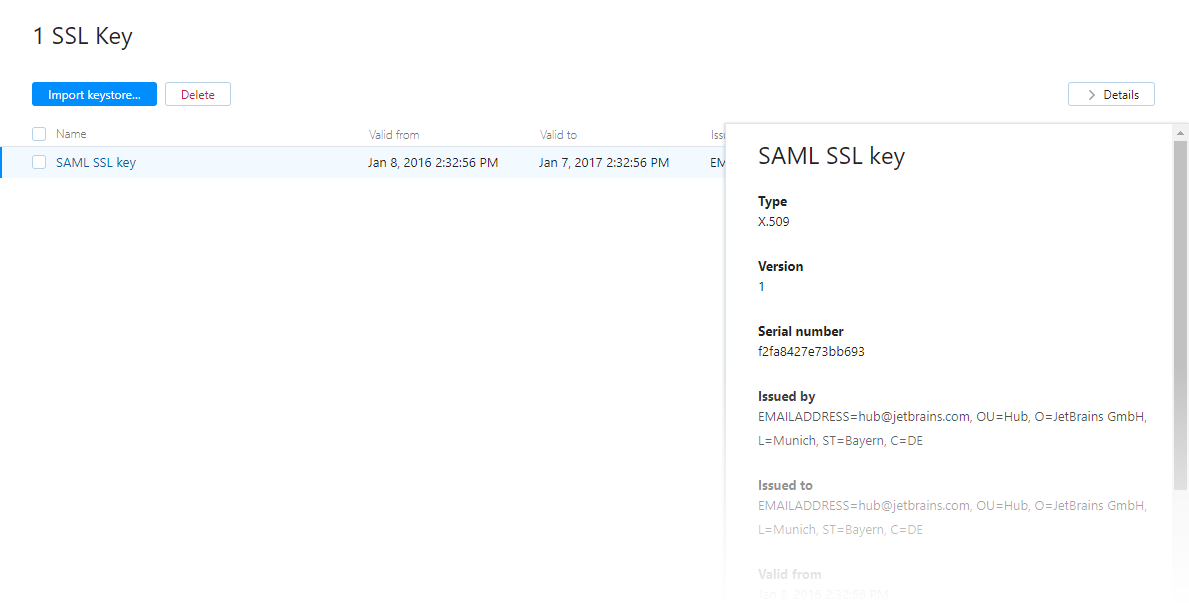

SSL キー | LDAP サービスに対する YouTrack インストールの ID を確認するために使用できる SSL キーを選択します。 LDAP サービスでクライアント SSL 認証が必要な場合にのみ、この設定を使用する必要があります。このリストには、YouTrack にインポートされたキーストアのみが表示されます。詳細については、SSL キーを参照してください。 | ||||||

アカウントをバインド | LDAP バインド要求に使用されるアカウントを決定します。詳細については、アカウントオプションのバインドを参照してください。 | ||||||

バインド DN | ディレクトリサービスとのバインドに使用される値を格納します。詳細については、アカウントオプションのバインドを参照してください。 | ||||||

フィルター | LDAP サービス内の特定のユーザーのレコードを見つける式を格納します。式の置換変数は、ログインページでユーザー名またはメールとして入力された値に置き換えられます。 このフィールドでは LDAP フィルター構文がサポートされています。これにより、必要に応じて複数の属性を追加できるようになります。 例: ユーザー名またはメールをログイン入力として受け入れるように認証を構成します。

| ||||||

LDAP 紹介 | LDAP 認証モジュールがサービスからの要求を無視するか、LDAP ディレクトリ内の追加情報を見つけるための要求に従うかを決定します。

| ||||||

LDAP アカウントのステータス | 対応する資格情報を持つアカウントが接続されたディレクトリサービスから削除されたときに、ユーザーアカウントのステータスが YouTrack で更新されるかどうかを決定します。

この設定では、次のオプションを使用できます。

この設定は、認証モジュールのアカウントをバインド設定が Fixed に設定されている場合にのみ使用できます。 同期設定がオンの場合、アカウントのステータスは事前定義された間隔で更新されます。それ以外の場合、アカウントステータスは、ユーザーが LDAP アカウントを使用して YouTrack にログインしようとしたときにのみ同期されます。 | ||||||

同期 | ユーザーアカウントの資格情報とグループメンバーシップをディレクトリサービスと同期する頻度を決定します。事前定義された 3 つの間隔のいずれかから選択できます。

すぐに同期ボタンをクリックして、いつでも YouTrack データベースをディレクトリサービスと手動で同期することもできます。 YouTrack プロファイルに保存される完全名、ユーザー名、メールの値は、ユーザーアカウントが最初に作成されるとき (通常は、新しいユーザーが LDAP アカウントを使用して YouTrack にログインするとき) に設定されます。LDAP プロファイル内のこれらの属性に対する後続の変更は、YouTrack プロファイルと同期されません。これらの変更は、LDAP 認証情報に関連付けられている対応する属性と同期されます。この情報は、YouTrack プロファイルのアカウントのセキュリティタブの資格情報セクションに表示されます。 この同期は、属性マッピング設定で構成された属性と、グループマッピングタブで構成されたグループメンバーシップに適用されます。詳細については、属性マッピングおよびグループマッピングを参照してください。 同期がオフの場合でも、グループメンバーシップとアカウントステータスは、ログイン時にユーザーごとに同期されます。この機能の詳細については、グループマッピングを参照してください。 同期オプションは、アカウントをバインド設定が Fixed の場合にのみ使用できます。これにより、YouTrack はバインドアカウントの所有者に代わってディレクトリサービスを検索できるようになります。 同期機能は、認証モジュールが有効になっている場合にのみアクティブになります。 |

アカウントオプションのバインド

次の 2 つの方法のいずれかで、LDAP サービスを使用してバインド要求を実行するようにモジュールを構成できます。使用される方法は、アカウントをバインド設定に選択されたオプションによって決まります。

バインド DN 設定に使用する値は、アカウントをバインド設定に選択したオプションによって異なります。以下のガイドラインを使用して、バインド DN 設定の値を設定します。

オプション | 説明 | バインド DN 設定のガイドライン |

|---|---|---|

固定 | 固定アカウントを使用して LDAP サービスにバインドし、バインドユーザーに代わって認証するユーザーを検索します。このオプションを使用すると、LDAP 認証モジュールをセットアップしても、メールアドレスやトークンなどの識別名(DN)の一部ではないログインを使用できます。この方法は、一般に検索 + バインドまたは二段階認証とも呼ばれます。 この方法を使用するには、ディレクトリサービスで他のユーザーアカウントを検索する権限を持つディレクトリサーバー上の特別なアカウントが必要です。 | LDAP バインド要求に使用するユーザーアカウントの完全な DN を入力します。このアカウントには、ディレクトリサービスで他のユーザーアカウントを検索する権限が必要です。 パスワードを設定してくださいコントロールを使用して、このアカウントのパスワードを YouTrack に保存します。バインドユーザーのパスワードは、プレーンテキスト値のハッシュとして保存されます。 |

動的 | ログインからユーザー DN を取得し、ユーザーとして LDAP サービスに直接バインドしようとします。この方法は、一般に直接バインドとも呼ばれます。 | クエリを使用して、ディレクトリサービスにバインドします。このクエリは、認証されるユーザーの識別名を検索します。式でユーザー名を参照します。この式は、置換変数を、ディレクトリサービスにユーザー名を格納する属性にマップします。選択した属性によって、フィルター文字列で使用されるクエリが決まります。 ログインページでユーザー名として入力された値は、置換変数を置き換える前にトリミングされます。ユーザーがドメインを指定すると、そのドメインは破棄されます。例: 値 |

属性マッピング

YouTrack は、LDAP サービスでフィルターに一致するレコードを見つけると、各フィールドに指定されている LDAP 属性から値をフェッチし、YouTrack ユーザーの対応する Hub アカウントに値をコピーします。次の設定を使用して、フィルター条件を定義し、ディレクトリサービスに保存されている属性を YouTrack の Hub アカウントにマップします。

フィールド | 説明 |

|---|---|

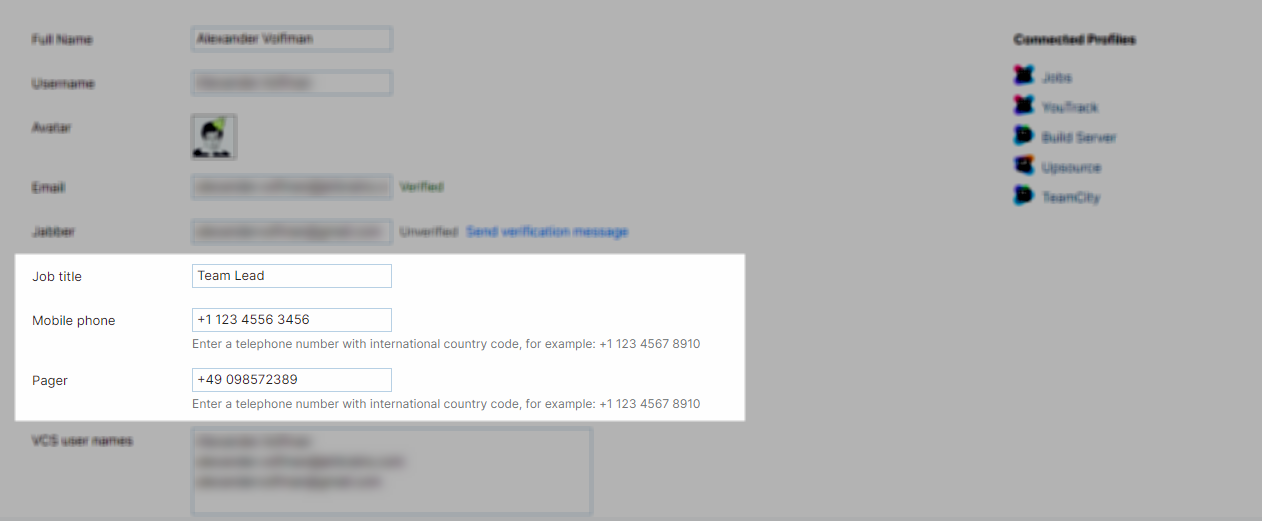

フルネーム | Hub アカウントのフルネームフィールドにコピーする値を格納する LDAP 属性にマップします。 |

ユーザー名 | Hub アカウントのユーザー名フィールドにコピーする値を格納する LDAP 属性にマップします。 |

メール | Hub アカウントのメールフィールドにコピーする値を格納する LDAP 属性にマップします。 |

VCS のユーザー名 | Hub アカウントの VCS のユーザー名フィールドにコピーする値を格納する LDAP 属性にマップします。 |

グループ | 接続されたディレクトリサービスにグループメンバーシップの割り当てを格納する LDAP 属性にマップします。 この値を指定すると、ディレクトリサービスのグループメンバーシップを Hub の対応するグループにマップして同期できます。詳細については、グループマッピングを参照してください。 |

アカウントの有効期限が切れました | 接続されたディレクトリサービスのアカウントの有効期限を格納する LDAP 属性にマップします。 |

アカウントが無効になっています | 接続されたディレクトリサービスでユーザーアカウントが無効になった日付を格納する LDAP 属性にマップします。 |

ロックアウトしきい値 | アカウントがロックアウトされる前にユーザーがログインに失敗した回数を格納する LDAP 属性にマップします。 |

ロックアウト時間 | 最大ロックアウトしきい値を超えたためにアカウントがブロックされた日時を格納する LDAP 属性にマップします。 |

ロックアウト期間 | ロックアウトのしきい値を超えた後、ユーザーがアカウントへのログインをブロックされた時間を格納する LDAP 属性にマップします。 |

ユーザー管理オプション

次のオプションは、ページの下部にあります。これらの設定を使用して、アカウントの作成とグループメンバーシップを管理します。

オプション | 説明 |

|---|---|

ユーザー作成 | 接続されたディレクトリサービスに格納されているアカウントでログインする未登録ユーザーの YouTrack アカウントの作成を有効にします。YouTrack は、メールアドレスを使用して、ユーザーが既存のアカウントを持っているかどうかを判断します。 すべての LDAP 認証モジュールは、ユーザーの作成を許可する必要があります。ユーザーの作成が拒否された場合、未登録のユーザーにはエラーが表示されます。 |

自動参加グループ | 接続されたディレクトリサービスに保存されているアカウントでログインするときに、ユーザーをグループに追加します。1 つまたは複数のグループを選択できます。グループに自動参加する新しいユーザーは、このグループに割り当てられたすべての権限を継承します。 少なくとも 1 つのグループにユーザーを追加することをお勧めします。それ以外の場合、新しいユーザーには、現在すべてのユーザーグループに割り当てられているアクセス許可のみが付与されます。 |

接続設定

ページのこのセクションの設定により、アイドル接続によって消費される処理リソースの損失を減らすことができます。

設定 | 説明 |

|---|---|

接続タイムアウト | 承認サービスへの接続を確立するために待機する期間を設定します。デフォルト設定は 5000 ミリ秒(5 秒)です。 |

読み取りタイムアウト | 承認サービスからユーザープロファイルデータを読み取って取得するのを待機する期間を設定します。デフォルト設定は 5000 ミリ秒(5 秒)です。 |

グループマッピング

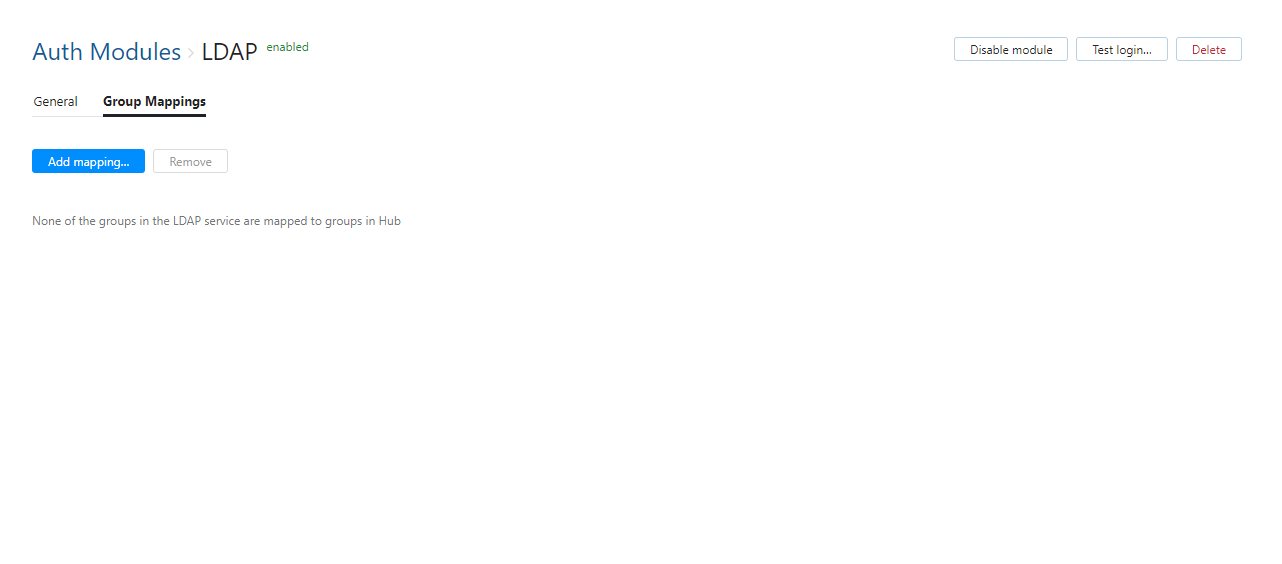

グループマッピングタブで、LDAP サービスの既存のグループを YouTrack のグループにマッピングできます。

LDAP グループを YouTrack グループにマップする場合は、この認証モジュールの設定の属性マッピングセクションで LDAP グループメンバーシップを格納するグループ属性を指定する必要があります。

グループマッピングが設定されている場合、ユーザーがディレクトリサービスで管理されているアカウントでログインすると、YouTrack は LDAP グループメンバーシップをチェックします。YouTrack は、YouTrack グループにマッピングされている各 LDAP グループに対して次の操作を実行します。

マップされた LDAP グループのメンバーであり、マップされた YouTrack グループのメンバーではないユーザーは、YouTrack のグループに追加されます。

マッピングされた LDAP グループのメンバーではなく、マッピングされた YouTrack グループのメンバーであるユーザーは、YouTrack のグループから削除されます。

この動作は、同期設定の現在の値に基づいています。

同期設定がオンの場合、これらの操作は設定されたスケジュールで実行されます。

ディレクトリサービスのグループメンバーシップへのオフの変更は、ユーザーが LDAP 認証モジュールを使用してログインしたときにのみ YouTrack に適用されます。

スケジュールされた同期は、アカウントをバインドオプションが Fixed の場合にのみ使用できます。アカウントをバインドオプションが動的の場合、グループメンバーシップはユーザーログイン時にのみ同期されます。

複数の LDAP グループを YouTrack の単一のターゲットグループにマッピングできます。LDAP グループを複数の YouTrack グループにマッピングすることはできません。

LDAP グループを YouTrack のグループにマップするには:

LDAP 認証モジュールを開きます。

グループマッピングタブを選択します。

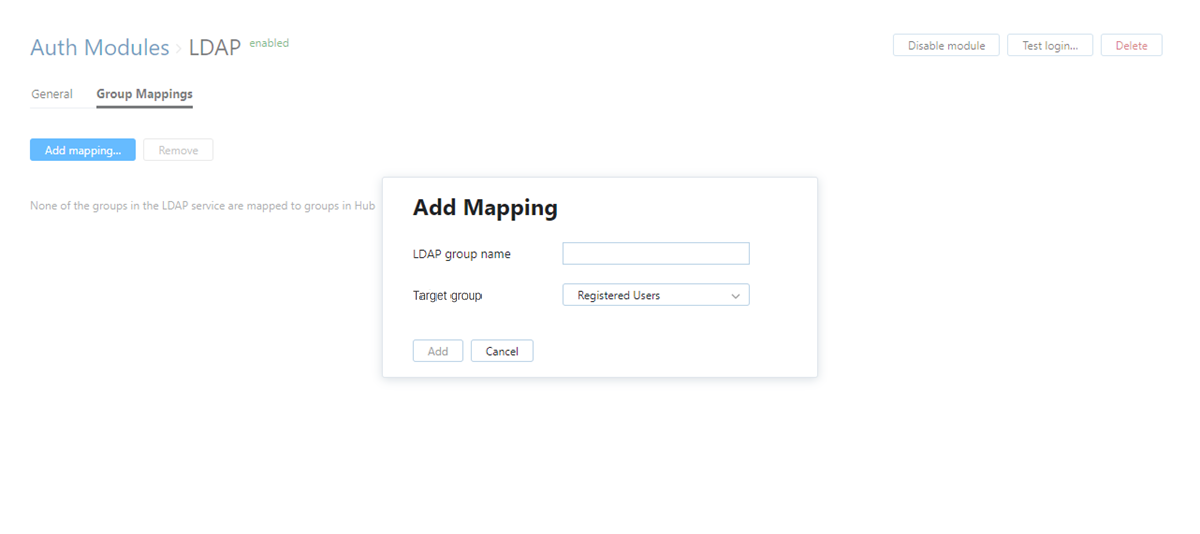

マッピングの追加ボタンをクリックしてください。

マッピングの追加ダイアログが開きます。

LDAP グループ名フィールドに LDAP グループの名前を入力します。

アカウントをバインドオプションが Fixed に設定されている場合、認証モジュールはバインドアカウントを使用してディレクトリサービス内のグループを検索します。利用可能なグループは LDAP グループ名リストに表示されます。

アカウントをバインドオプションが動的に設定されている場合、ディレクトリサービス内のグループのリストはバインドアカウントで使用できません。グループを正常にマップするには、ディレクトリサービスに表示されるとおりにグループの完全な DN を入力する必要があります。

追加ボタンをクリックしてください。

マッピングがリストに追加されます。

サンプル構成

次のパターンを使用して、LDAP プロトコルを使用して LDAP 認証モジュールを構成します。

設定 | 値 |

|---|---|

サーバー URL |

|

バインド DN |

|

フィルター |

|

次のパターンを使用して、SSL を介した安全な接続で LDAP 認証モジュールを構成します。

設定 | 値 |

|---|---|

サーバー URL |

|

バインド DN |

|

フィルター |

|

関連ページ:

SSL 証明書

YouTrack を使用すると、外部サービスから信頼できる SSL 証明書をインポートできます。これらの証明書は外部サービスを信頼できる情報源として識別し、YouTrack とサードパーティサーバーの間に安全な接続を確立させます。キーストアを YouTrack にインポートすることもできます。キーストアは、YouTrack がサードパーティーに接続しようとしたときに YouTrack をクライアントとして識別します。キーストアは YouTrack の別のページで管理されています。詳しくは、SSL...

SSL キー

YouTrack では、SSL キーストアを YouTrack にインポートできます。キーストアは、公開鍵と秘密鍵のペア、それらが関連付けられている証明書のコンテナーです。キーストアは、サードパーティーへの接続を試行するときに、YouTrack をクライアントとして識別します。キーストアを使用して、サードパーティサービスの公開キーを(証明書の形式で)キャッシュすることもできます。外部サービスのキーと証明書を含むキーストアがある場合は、このページでアップロードできます。それ以外の場合は、SSL 証...

カスタム属性の管理

YouTrack を使用すると、カスタム属性を追加してユーザープロファイルを充実させることができます。これらの属性には、従業員の開始日、従業員 ID、オフィスの場所、役職など、さまざまなデータポイントを格納できます。この追加情報を保存するには、カスタム属性を作成します。カスタム属性の現在のリストにアクセスするには: 管理メニューから、を選択します。ヘッダーのカスタム属性を管理するリンクをクリックしてください。カスタム属性ページが開きます。、ユーザープロファイルのカスタム属性へのアクセス:カスタム...

Keycloak 認証モジュール

Keycloak 認証モジュールは、ユーザーが Keycloak 資格情報を使用して YouTrack にログインできるようにする事前構成された OAuth2.0 認証モジュールです。Keycloak 認証を有効にする:既存の Keycloak アカウントを持つユーザーが YouTrack にログインできるようにするには、認証モジュールを有効にします。この手順は 3 つのステップで行われます。Keycloak 認証モジュールを作成します。認証モジュールを作成すると、YouTrack は認証サー...